Специалисты по кибербезопасности компании ESET выявили новый образец вредоносного программного обеспечения под названием HybridPetya, способный обходить механизм защиты UEFI Secure Boot в Windows. Об этом сообщает NotebookCheck.

Обычно UEFI Secure Boot проверяет цифровые сертификаты программ, загружаемых с накопителя во время включения компьютера, и блокирует запуск неавторизованного или вредоносного кода.

HybridPetya определяет, используется ли на зараженном устройстве UEFI с разметкой GPT, и в случае подтверждения обходит Secure Boot. После этого вредоносное ПО изменяет, удаляет или добавляет файлы в загрузочном разделе, что позволяет заблокировать доступ к остальным данным на диске и зашифровать их.

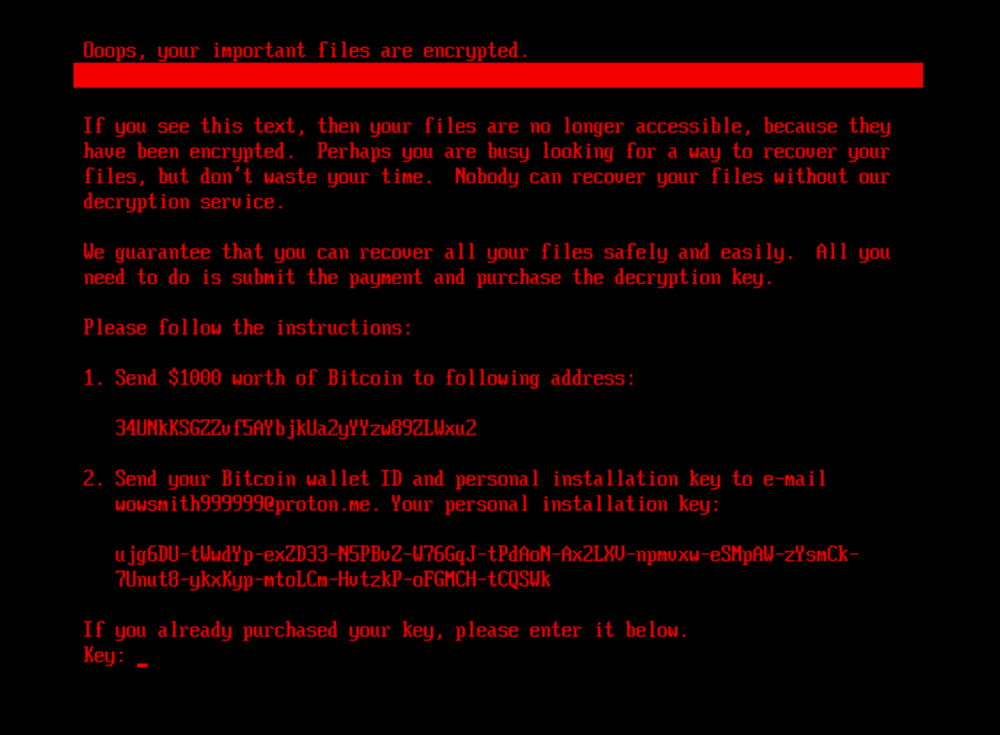

После активации программа отображает сообщение о шифровании файлов и требует оплатить $1000 в биткойнах. В тексте указана адрес криптокошелька для перевода средств, а также инструкции отправить свой адрес кошелька и сгенерированный установочный ключ на электронную почту ProtonMail для получения ключа расшифровки.

На 12 сентября 2025 года ESET не зафиксировала реальных атак с использованием HybridPetya. Эксперты предполагают, что образец может быть прототипом или находиться на этапе тестирования перед распространением.

Уязвимость, которую использует этот вредонос, была устранена в январском обновлении Windows (Patch Tuesday, январь 2025 года). Поэтому пользователи, установившие последние обновления, защищены от этой угрозы.

На данный момент неизвестно, способен ли HybridPetya влиять на другие операционные системы, включая macOS или Linux.